차량 키리스 엔트리 시스템의 재전송 공격 방지를 위한 보안 메커니즘

Copyright Ⓒ 2024 KSAE / 224-07

This is an Open-Access article distributed under the terms of the Creative Commons Attribution Non-Commercial License(http://creativecommons.org/licenses/by-nc/3.0) which permits unrestricted non-commercial use, distribution, and reproduction in any medium provided the original work is properly cited.

A part of this paper was presented at the KSAE 2023 Fall Conference and Exhibition

Abstract

Recently, security vulnerabilities in vehicle keyless entry systems have emerged as a serious problem. Specifically, a replay attack controls a vehicle by retransmitting a command successfully performed by an attacker in the past, easily occurring due to the RF communication characteristics of a smart key. This paper demonstrated that a replay attack could occur in a vehicle keyless entry system. To prevent such a replay attack, we proposed a session key encryption technique based on the Diffie Hellmann protocol. The technique was configured as compatible with existing vehicle keyless entry systems, and minimized the overhead of session key generation and encryption. In the future, the security of vehicle keyless entry systems will become more important due to the popularization of autonomous vehicles. Thus, this study is expected to contribute to strengthening the security of vehicle keyless entry systems.

Keywords:

Keyless entry systems, Replay attack, Security vulnerabilities, RF communication, Diffie-Hellman protocol, Session key, Autonomous vehicles키워드:

키리스 엔트리 시스템, 재전송 공격, 보안 취약점, RF 통신, 디피-헬만 프로토콜, 세션 키, 자율주행 자동차1. 서 론

최근 차량의 키리스 엔트리 시스템은 물리적인 키가 필요하지 않아 편리성과 효율성을 제공함으로써 크게 보급되고 있다. 키리스 엔트리 시스템과 스마트키는 서로 밀접한 관계를 가지고 있으며, 키리스 엔트리 시스템은 스마트키를 사용하여 차량을 잠금 해제하고 시동하는 기능을 제공하는 시스템이다. 이는 크게 두 가지 요소로 이루어져 있다.1) 하나는 차량에 장착된 수신기이고, 다른 하나는 운전자가 소지하는 스마트키다.2) 따라서 스마트키는 키리스 엔트리 시스템의 핵심 구성 요소이다. 하지만 Radio Frequency(RF) 통신 특성으로 인해 보안 취약성을 가질 수 있다는 한계가 있다. 특히 재전송 공격은 공격자가 이전에 성공적으로 수행한 명령을 다시 전송하여 차량을 제어하는 공격으로, 이러한 공격은 스마트 키의 RF 통신 특성 때문에 쉽게 발생한다.

차량 키리스 엔트리 시스템의 재전송 공격을 방지하기 위한 기존 연구로는, 차량과 스마트키 간의 통신에 시간 기반 인증(Time-based authentication)을 사용하는 방법이 있다.3) 이 방법은 차량과 스마트키가 서로의 시간 정보를 공유하고, 이를 사용하여 메시지의 무결성을 보장하는 방식이다. 그러나 이 방법은 공격자가 차량과 스마트키의 시간 정보를 가로채면 공격을 성공시킬 수 있다는 한계가 있다. 이에, 본 연구는 차량 키리스 엔트리 시스템에서 발생할 수 있는 중간자 공격과 재전송 공격을 방지하기 위한 보안 메커니즘을 개발하는 것을 목적으로, 차량과 스마트키 간의 통신에 Diffie-Hellman protocol을 사용하는 방법을 제안한다.

2. 배 경

2.1 스마트키 시스템

스마트키는 차량의 도어 잠금, 시동, 경적 등의 기능을 수행하기 위해 사용되는 무선 키이다. 스마트키는 LF(Low Frequency) 통신과 RF 통신을 사용하여 차량과 통신한다. LF 통신은 저주파 신호로, 전파의 도달 거리가 짧고, 전력 소모가 적다는 특징이 있다. 따라서, LF 통신은 주로 차량과 스마트키가 유효범위 내에 있는지 확인하는 용도로 쓰인다. RF 통신은 고주파 신호로, 전파의 도달 거리가 길고, 보안성이 높은 특징이 있다. 따라서, RF 통신은 주로 차량 문 개폐와 관련된 제어 메시지를 주로 전달한다. LF와 RF의 특징은 Table 1에 설명한다. 스마트키는 차량 소유자에게 편리성과 효율성을 제공하지만, 공격자 입장에서 메시지를 쉽게 가로챌 수 있다는 보안 취약점이 있다. 실제 운전자가 차량 근처에 없더라도, 공격자는 운전자 근처에 증폭기를 이용하여 스마트키가 차량 유효범위 내에 있는 것처럼 만들 수 있다. 즉 공격자가 스마트키의 통신 범위 밖에서 공격을 수행할 수 있다.

많은 연구자들이 블록체인 기반 접근 방식을 제안했다.4) 이 접근 방식은 개인 블록체인을 사용하여 스마트키와 차량을 두 개의 별도 사용자로 간주하고, 채굴자가 스마트 계약을 사용하여 스마트키가 해당 차량에 대한 액세스를 허용하거나 거부할 수 있도록 했다. 그러나 이러한 접근 방식은 임베디드 시스템에서 오버헤드가 발생할 수 있다는 한계가 있고, 재전송 공격에 취약할 수 있다.

본 논문에서는 임베디드 시스템에서 오버헤드를 방지하며 재전송 공격을 효과적으로 막을 수 있는 방법을 제시하며 임베디드 시스템에서 블록체인 기반 접근 방식을 보다 효율적이고 안전하게 사용할 수 있도록 할 것이다.

2.2 스마트키 취약점

스마트키는 크게 세가지 유형의 취약점을 가지고 있다.5) 설명은 아래와 같다.

스마트키는 자동차 키와 달리 작은 크기로 휴대하기 쉽기 때문에 분실이나 도난 위험이 높다. 또한, 스마트키의 무선통신 신호를 공격자가 스마트키를 도청하여 차량을 조종할 수 있다. 최근에는 Fob key뿐만 아니라, Digital key, Bluelink application 등 다양한 형태의 차량 키가 출시되고 있다. 하지만 기본적으로 많은 차량들은 Fob key를 사용하고 있음에 기본적인 취약점을 가지고 있다.

스마트키와 차량 사이의 통신이 암호화되지 않은 경우, 공격자는 통신 중간에 내용을 가로챌 수 있는 중간자 공격(MITM)에 매우 취약하다.6) 또한 Reversing engineering을 통해 제어 메시지의 내용이나 암호문을 분석하여 온전한 제어 명령문 즉 Plain text를 구해 공격자가 언제나 성공적인 공격 메시지를 보낼 수 있다는 큰 취약점이 존재한다. 하지만 이런 공격은 실시간으로 신호를 중계하고 분석해야함으로 많은 시간이 소요된다. 그러나 스마트키 시스템에서 가장 취약한 공격은 Replay attack 즉 재전송 공격이다. 공격자는 운전자가 차량으로 보내는 신호를 그대로 Sniffing 하여 저장한다면 운전자가 없을 당시에도 차량에게 성공한 메시지를 보내 원하는 목적으로 차량이 동작하게 할 수 있다. 또한 운전자가 보내는 신호를 차량이 받지 못하게 차단하거나 차량에 많은 시그널을 보내 혼란을 주는 방법도 있다. 실제 운전자에게 많은 어려움과 불편 절도까지 이어질 수 있는 공격들이 존재하고, 가능성이 높기 때문에 스마트키의 취약점 중 통신부분이 가장 취약하고 위험하다. 따라 본 논문에서는 해당 취약점에 대해 분석하고 새로운 암호 프로토콜을 제안한다.

무선통신을 이용한 펌웨어 업데이트 기술이 스마트키에 적용된다면 스마트키에 악의적으로 변조된 펌웨어를 업데이트할 수 있다.7) 또한 Chip off 기술을 통해 스마트키를 물리적으로 펌웨어를 주입하는 공격도 가능하다.

본 연구에서는 통신 취약점 중 재전송 공격과 중간자 공격을 방어하는 기법에 대한 개선 방안을 제안한다. 통신 취약점은 단순히 차량 도난이나 오작동으로 끝나는 것이 아니라, 운전자의 개인 정보 유출 우려가 있기 때문에 차량 보안을 강화하고 개인 정보를 보호하기 위해 중요하다.

2.3 Replay attack

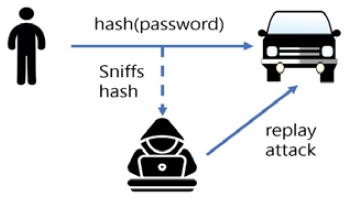

재전송 공격은 공격자가 과거에 스마트키와 차량 간에 정상적으로 주고받은 통신 패킷을 재전송하여 차량을 조종하는 공격이다.8) 스마트키와 차량 사이의 통신이 암호화되어 있더라도, 항상 동일한 값을 사용하거나 예측 가능한 값을 전송한다면, 차량을 조종할 때 재전송하여 공격을 수행할 수 있다.9)

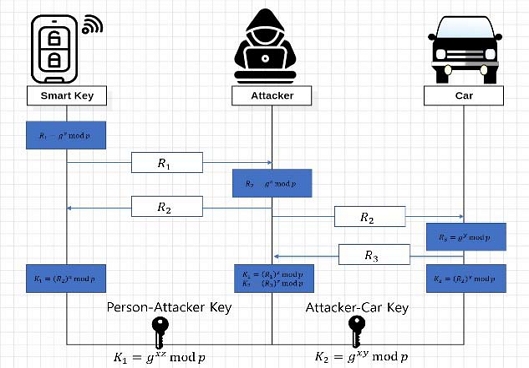

Fig. 1은 재전송 공격의 개념을 설명하는 그림이다. Fig. 1에서, 공격자는 스마트키와 차량 사이의 통신을 중간에서 가로채어 저장한다. 이후, 공격자는 차량을 조종하고자 하는 때에 저장한 통신 패킷을 재전송하여 공격을 수행한다.

재전송 공격을 방지하기 위해서는 공격자가 메시지를 변조할 수 없도록 보안 메커니즘을 사용해야 한다.10) 구체적으로, 스마트키와 차량 사이의 통신을 암호화하는 것이 재전송 공격을 방지하는데 중요하다.

2.4 Diffie-Hellman protocol

Diffie-Hellman protocol은 대칭키 암호화 방식의 한 종류로, 두 당사자 간에 안전한 통신 채널을 구축하는 데 사용된다. 본 연구에서는 차량과 스마트키 간에 대칭키를 생성하고, 이를 사용하여 통신 내용을 암호화한다. 따라서 공격자가 이전에 성공적으로 수행한 명령을 저장하더라도, 암 복호화에 사용되는 Key을 유추할 수 없기 때문에 메세지를 복호화 할 수 없어 기밀성을 지킬 수 있다.11) 또한 Count기능을 추가하여 이전에 성공된 메시지는 유효하지 않아 재전송 공격을 막을 수 있다. Fig. 2는 Diffie-Hellman 프로토콜이 중간자공격(MIMT)에 취약할 수 있다는 것을 설명하는 그림이다.

- 중간자 공격 발생 과정은 다음과 같다.

- ① 스마트키가 차량에 공개 키를 전송한다.

- ② 공격자는 스마트키의 공개 키를 가로채고 공격자의 공개 키를 차량에 전송한다.

- ③ 차량은 공격자의 공개 키를 사용하여 암호화된 세션키를 생성하고 스마트키에 전송한다.

- ④ 공격자는 스마트키가 보낸 암호화된 세션 키를 가로채고 공격자의 복호화 키를 사용하여 복호화 한다.

- ⑤ 공격자는 복호화 된 세션 키를 사용하여 공격자의 공개 키를 사용하여 암호화된 새 세 션키를 생성하고 스마트키에 전송한다.

- ⑥ 스마트키는 공격자에게 받은 암호화된 세션 키를 자신의 복호화 키를 사용하여 복호화 한다.

이제 스마트키와 차량은 서로의 공개 키를 알고 있지 않지만 공격자는 알고 있어 공격자는 통신을 가로채고 차량의 제어, 개인 정보 유출 등의 공격을 수행할 수 있다. Fig. 2에서 보여지는 중간자 공격은 스마트키와 차량 사이의 통신에서 발생할 수 있는 심각한 보안 문제이다. 이를 방지하기 위한 방법이 필요하다.

3. 관련 연구

3.1 차량 스마트키 시스템 보안 연구 동향

최근까지 차량 스마트키 시스템의 취약점9) 발견되면서 많은 보안 연구가 이뤄지고 있다.21) 특히 편의성과 보안성을 요구하는 RKES(Remote Keyless Entry System)과 PKES(Passive Keyless Entry and Start System)18) 이 발전했다. 또한 IOT에서 쓰이던 HRP UWB 통신 기술이 차량 스마트키 시스템에 적용되어 측위시스템을 더욱 활용한 새로운 시스템이 연구되고 있다.19)

차량의 도난을 예방하기 위해 차량에는 Immobilizer 제어기22)를 탑재하였고, 이는 LF(Low FreQuency) 통신 기술을 적용했다. 이모빌라이저로부터 전력을 공급 받아 LF 통신을 사용하여 Challenge-Respone를 생성하여 정당한 운전자만 차량 출입 시스템에 관여할 수 있다. 스마트키는 대칭키를 이용하여 암호화 하며, Rolling code 이용하여 명령어의 신규성까지 제공하여 보안성을 높인다.

PKES은 RKE의 기능을 포함할 뿐만 아니라 정당한 운전자로 인증이 된 자에게는 차량 손잡이에 부착된 스위치만 누르면 차량 출입 시스템을 통과하여 차량 문을 개폐할 수 있다. 또한 차량 내부에서도 스마트키를 인식하여 시동 및 구동 시스템을 통해 엔진을 가동 시킬 수 있다. 이러한 시스템은 LF 뿐만 아니라 RF(Radio Frequency) 기술을 사용한다.

최근에는 IOT 산업에서 쓰이던 UWB(Ultra-WideBand) 통신을 사용하여 넓은 주파수 대역 특성으로 데이터 송수신 시 넓은 범위에서 사용 가능한 특징이 있다. 또한 Noise와 신호 간섭에 강하기 때문에 측위 기술에 탁월한 통신 대역대로 뽑히고 있다.

이러한 통신 대역들을 기반으로 KeeLoq 알고리즘, Hitag알고리즘, Digital signature transponder 알고리즘, Rolling code 알고리즘13)을 추가하여 차량 스마트키 시스템의 보안성을 높이기 위해 연구중에 있다.

3.2 기존 연구와의 차별점

차량과 스마트키 같은 임베디드 시스템은 제약된 리소스 환경이라는 조건이 존재한다. 특히 스마트키는 더욱 한정된 리소스를 가지기 때문에 보안 알고리즘을 적용하기도 쉽지않아 키를 이용한 보안 기법을 적용하더라도 연산량을 최대한 고려한 방법들이 연구 중에 있다. 그 중 Diffie-Hellman 알고리즘15)은 IOT 베이스의 암호화 기법으로 비교적 알고리즘은 단순하고 연산량은 적지만 강력한 암호화 방법으로 IOT 시스템에서 많이 활용되고 있다.3) 하지만 해당 알고리즘은 중간자 공격에 매우 취약하다는 단점이 존재한다.20),23)

이에 본 연구에서는 초기 양방향 통신에서 스마트키에서의 단방향 통신으로 중간자 공격을 막아 기밀성을 유지할 수 있는 동시에 기존 시스템에 호환 가능한 방법을 제시한다.

4. 설계 고려사항

본 연구는 스마트키에서 발생 가능한 공격 중 네트워크 프로토콜에서 발생 가능한 주요 공격인 재사용 공격(Reply attack)과 중간자 공격(Man-In-The-Middle attack, MITM)을 방어하기 위한 보안 프로토콜을 설계하는 것을 목표로 한다. 또한 차량의 스마트키와 차량에 탑재되어야하기 때문에 통신 횟수를 최소화하는 등의 Lightweight protocol의 설계를 하였다. 아래는 본 연구가 제안하는 프로토콜 설계 시 주요 고려사항에 대해서 설명한다.

4.1 재사용 공격 대응

재사용 공격은 네트워크 데이터의 암호화 여부와 상관없이 동일한 데이터를 전송하거나 특정 주기로 반복되는 데이터가 전송되는 경우에 네트워크 데이터를 스니핑(Snipping)하여 데이터 확보 후 재전송을 하는 공격이다. 이러한 공격을 방어하기 위해서는 데이터를 전송할 때마다 다른 데이터가 전송되어야 하며, 이를 위해 Timestamp나 Count를 활용하는 방법이 제안되었다. 그러나 이러한 기법은 스마트키와 차량 사이의 동기화 과정이 필요하고, 추가로 Timestamp 정보를 전달해야 하므로 네트워크 오버헤드(Overhead)가 추가로 발생한다. 뿐만 아니라 스마트키와 차량 사이의 정보의 불일치가 발생할 경우를 대비하여 동기화 하는 추가 과정이 필요하다는 한계점을 갖는다. 이에 본 연구에서는 Diffi-Hellman 프로토콜을 응용하여 매 통신 시 마다 다른 데이터를 생성하여 전송할 수 있도록 프로토콜을 설계하였다.

4.2 중간자 공격 대응

Diffi-Hellman 프로토콜은 중간자 공격에 취약하다. 일반적으로 이러한 취약점을 보완하기 위해서 인증서 기반으로 서명 검증 과정을 추가한 Station-To-Station 프로토콜을 사용한다. 하지만, 차량용 스마트키의 동작 환경을 고려할 때 인증서 기반의 서명 검증은 Lightweight 프로토콜을 설계하는데 적합하지 않다. 따라서 본 연구에서는 중간자 공격을 방지하고, 스마트키와 차량 사이의 통신 횟수를 줄이기 위해 기존 Diffi-Hellman 프로토콜을 수정하여 Pre-sharing 과정을 추가하였다. Pre-sharing 과정은 스마트키를 차량에 등록하기 위한 과정에 포함되는 것으로 본 연구로 인해 추가된 과정이 아님을 강조한다. 즉, Pre-sharing 과정을 통해 사전 공유된 정보를 통해 차량에서 스마트키로의 메시지 전달 없이 세션키를 생성할 수 있게 되며, 결과적으로 차량에서 생성한 정보를 가로채는 공격이 불가능 하게 되어 중간자 공격을 방어할 수 있다. 뿐만 아니라, 스마트키의 차량 등록 시 한번의 Pre-sharing 과정을 통해 차량에서 스마트키로의 통신이 감소하여 Light-weight 속성을 만족할 수 있다.

5. 본 문

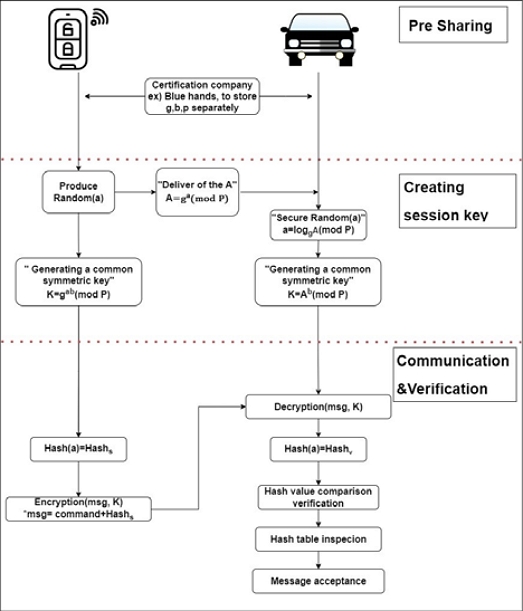

본 연구에서는 안전한 통신을 위한 핵심요소로서 Diffie-Hellman 프로토콜을 활용하여 새로운 세션 키 생성 보안 메커니즘을 제안한다. 스마트키와 차량 간의 안전한 데이터 교환을 위한 강력한 프로토콜을 구축하기 위해 몇 가지 중요한 매개변수가 사전에 공유된다. 이러한 매개변수에는 시스템의 보안 및 암호화 안정성을 보장하는 역할로, 큰 소수(P), 루트 모듈(g) 및 개인키(b)가 포함되어 있다.

암호 및 보안 시스템은 다양한 공격 유형을 방어하기위해 종합적인 접근 방식을 필요로 하기 때문에 오버헤드 및 복잡성을 고려해야 한다. 따라 정당화된 세션의 키 생성 프로세스를 통해 스마트키와 차량에서 동시에 대칭키를 생성할 수 있다. 이 세션키는 단방향 보안 통신의 시발점이며, Hash를 이용한 메시지 무결성 검증을 추가하고 이후 Hash table logic을 통해 전체 보안 프레임워크를 강화한다. 본 연구의 프로토콜은 크게 Pre-Sharing section과 Creating session key section, Communication & verification section으로 구분되고 자세한 과정은 아래 Subsection에서 설명한다.

5.1 Pre-Sharing

Pre-sharing단계에서 차량과 스마트키는 인증된 업체에서 등록된다. 인증된 업체는 차량에 저장된 파라미터 값들을 안전하게 스마트키에 저장한다. 해당 과정의 안전성은 보장되어야 하며, 안정성 확보를 위해 인증된 업체의 선정, 차량 및 스마트키의 등록, 파라미터 값의 안전한 저장 등 다양한 보안 조치를 적용해야 한다. 이를 통해 운전자가 안전하게 차량을 이용할 수 있도록 한다. 해당 과정은 기존에 존재하는 스마트키 등록 과정이기 때문에 별도의 추가과정이 아니다. 따라 g, b, p값을 스마트키와 차량에 저장하여 Pre-sharing 단계를 마친다.

스마트키와 차량은 연산에 필요한 서로 다른 큰 소수 P, g, b 값을 사전에 공유한다. 이 값들은 안정성을 위해 충분히 큰 값으로 선택된다. 큰 소수와 기본 루트를 사용하는 것은 악의적인 인수분해 공격과 중간 공격을 방지하고 암호학적인 안정성과 기밀성을 보장하는 데 중추적인 역할이다. 보안성과 암호학적 안정성을 확보하기 위함으로, 이러한 값들이 충분히 크지 않으면 암호화 시스템이 취약해질 수 있기에 충분히 큰 소수를 사용해야 한다는 점을 부각한다.

P(Large prime number)는 큰 소수(Prime number)여야 한다. 또한 P가 소인수 분해가 된다면 공격자가 메시지의 내용을 확인할 수 있기 때문에, 안전한 메시지 전송을 보장하기 위해 충분히 큰 소수를 P의 값으로 사용한다.

g(Primitive Root Module P)는 P에 대한 원시근이어야한다. 원시근이 아닌 경우, 키 생성 및 교환 과정에서 취약점이 생길 수 있다. 원시근은 수론적인 개념으로, 어떤 소수(P)에 대해 원시근은 다음을 만족하는 정수이다.

- 1) 원시근 g는 P보다 작다.

- 2) g의 거듭제곱을 계산할 때, 서로 다른 결과를 생성하는 최소한의 지수값을 가져야한다.

- 3) P와 g를 사용하여 모듈러 연산을 수행할 때, g를 여러 번 거듭제곱하면 다른 값을얻을 수 있어야 한다.

- 4) g가 다양한 지수에 대해 서로 다른 결과를 생성할 수 있으므로, Diffie-Hellman 프로토콜과 같은 암호학적 프로토콜에서 안전한 키 교환을 수행하는데 사용한다.

5.2 Creating Session Key

스마트키는 각 세션마다 랜덤성을 확보한 난수 ‘a’를 생성하고, 생성된 ‘a’을 사용하여 ga(mod P)을 만들고, 스마트키 등록 과정에서 저장된 g, b, p 파라메터를 이용하여 Session Key 생성한다.

스마트키에서 받은 A값을 토대로 차량에 미리 저장된 g, b, p 파라메타 값들을 loggA(mod P) 해당 수식에 넣어 이용하면 스마트키에서 생성된 Random(a) 파라메터 값을 확보할 수 있다. 암호화 시스템 보안의 이산 로그 문제를 해결하는 것과 관련된 모듈러 지수화의 역산의 계산 복잡성과 수학적 어려움이 존재하지만 불가능하지 않다. 또한 공격자는 파라미터를 단 한개라도 모르기 때문에 절대 역산할 수 없다는 점이 강력한 알고리즘이다. 해당 과정을 통해 차량에서는 A를 받은 후에 Random(a)를 확보할 수 있다.

차량은 스마트키로부터 전달된 A값을 사용하여 Ab(mod p)을 통해 세션의 대칭키(K)를 생성한다. 스마트키 또한 인증된 업체에서 최초 등록 시 차량의 b를 사용하여 gab(mod p) 공통의 비밀 키(K)를 계산할 수 있다. 스마트키의 단방향 통신만으로도 차량과 공통의 비밀키를 생성할 수 있으며 세션마다 신규성을 지키며 사용할 수 있다. 따라 공격자는 단방향 통신에서 A값을 취득할지라도 A값의 의미와 그 속의 파라메터 값들을 모를뿐더러 나머지 b의 파라메터값을 절대 알 수 없기 때문에 차량에서 일어나는 연산과정을 절대 유추 할 수 없다.

5.3 Communication & Verification

스마트키는 세션마다 Random(a) 값을 생성한다. a값을 Hashv = SHA-256(a) 연산을 통해 Hashs값을 계산한다. 이는 보안 강화를 위한 중요한 단계이며 해시 함수의 강력한 특성은 데이터의 무결성과 랜덤성을 제공한다. 또한 SHA-256은 충돌저항성이 충분히 확보된 알고리즘이다. 해당 과정을 통해 원래의 Random(a)값을 파악하기 어렵게 하며, 충돌 저항성과 역산 저항성을 향상시킨다.

스마트키는 통신을 위해 메시지를 생성한다. 이 메시지에는 차량 조작 명령어와 ‘Hashs’값 그리고 기타 필요한 정보가 포함된다. ‘Hashs’ 값은 재전송 공격을 탐지하고 메시지 무결성을 확인하기 위한 중요한 요소로 작용한다. 스마트키는 메시지를 생성한 후, 이를 비밀키(K)로 암호화하여 차량에게 전송한다.

기존의 롤링 코드 기법은 재전송 공격을 막기 위해 의사난수를 이용한 Count값을 사용했지만 해당 방식은 리버싱 공격이나 알고리즘 공격자가 캡처한 신호를 분석하여 키를 추출할 수 있다는 취약점이 존재했다. 본 연구의 시사점은 Diffie-Hellman 프로토콜을 활용하여 새로운 단방향 프로토콜 방식을 제안 한다는 것이다. 따라서 스니핑을 통해서는 모든 파라메터 값을 절대 얻을 수 없으며 이는 암호화 키를 유추할 수 없다. 또한, 본 연구에서는 세션마다 새로운 키를 생성하여 사용하기에 신규성을 만족한다. 따라 공격자가 이전에 저장한 신호를 재사용하여 공격을 수행할 수 없다. 이러한 방식은 기존의 롤링 코드 기법의 단점을 보완하여 재전송 공격과 재밍 공격을 방어할 수 있다. 이는 더 효율적인 보안 통신을 가능하게 한다.

스마트키에서 전송된 메시지를 기반으로 해당 세션의 대칭키(K)로 복호화하면 Hashs값을 얻을 수 있다. 또한 차량에서 이전에 확보한 Random(a)값을 통해 Hashv값을 계산하면 같은 Hash 값을 얻을 수 있다. 이 두 값을 비교하면 스마트키에서 받은 메시지의 무결성을 검증할 수 있다. 또한 이전에 인증 성공한 Hash값들을 별도의 Hash Table에 저장하여 현재 Hash값이 중복사용 여부를 판단하여 Replay attack를 예방할 수 있다.

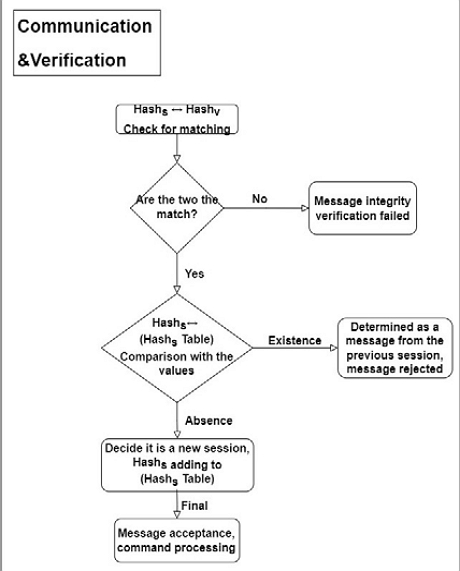

5.4 Communication & Verification logic

스마트키에서 생성된 Hash값과 차량에서 생성한 Hash값의 비교 일치 검사를 한 뒤 메시지의 무결성 검증 실패시 메시지를 거부한다.

만약 두 Hash 값이 일치하다면, 다음 재전송 공격 방지 매커니즘을 위해 Hash table에 저장된 이전의 Hash값들과 비교하여 존재하는 Hash 값이라면 Replay attack이라고 판단하여 메시지를 거부한다. 그렇지 않고 Hash table에 존재하지 않는 새로운 Hash 값일 경우 새로운 세션의 Hash로 판단하고 Hash table에 추가한다. 이후 최종적으로 메시지 무결성 검증과 Replay attack 검증에 성공했기에 메시지를 승인하고 명령어를 처리한다.

6. 실 험

6.1 공격 재현

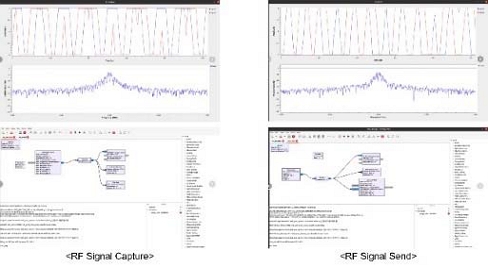

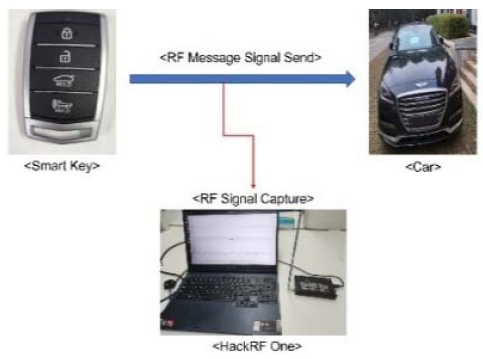

RF 통신 공격을 위한 실험 환경을 노트북, 차량(Genesis G80 2016), 스마트 키, HackRF one으로 구성하였다. 주파수 대역을 맞추기 위해 동일 주파수 대역을 사용하였다. 실험의 목적으로는 중간자 공격과 재전송 공격 중 재전송 공격이 가능함과 이를 재현할 수 있다는 것을 실험하였다.

스마트키와 차량의 통신에 사용되는 무선 신호는 일반적으로 125 kHz 또는 433 MHz의 주파수 대역에서 송출되며 수신 대역폭은 100 kHZ, 수신 감도는 10 dB를 사용한다.16) 신호 캡처에 사용되는 SDR(Software Defind Radio)장비는 다양한 주파수 대역의 신호를 수신하고 분석할 수 있는 장비이다.

GNU radio와 HackRF는 RF 신호를 캡처하고 전송하는 데 사용되는 오픈 소스 플랫폼으로 무선 통신 시스템을 시뮬레이션 하는데 사용된다. GNU radio는 다양한 종류의 신호를 처리할 수 있는 다양한 모듈을 제공한다. 신호 캡처를 통해 RF 신호의 특성을 분석함으로써 식별할 수 있다.

- 1) GNU Radio와 HackRF를 연결한다.

- 2) 스마트키를 차량과 가까운 위치에 배치한다.

- 3) 스마트키의 차량의 잠금 해제, 잠금 버튼을 번갈아 누른다.

- 4) HackRF를 사용하여 차량에서 수신되는 신호를 캡처한다.

- 5) 캡처 된 신호를 반복하여 보낸다.

- 6) 5회 반복하여 송출한 신호를 수신한 차은 잠금 상태로 전환하였다.

위와 같은 방법으로 차량에게 신호를 전송하여 문을 개폐할 수 있다.

6.2 보안성 평가

기존에는 Rolling code 기법을 사용하고 측위시스템이 적용되지 않아 위에 소개한 공격기법에 취약하다. 하지만 본 논문에서 제안한 프로토콜을 사용한다면 Parameter 값들을 단 한개라도 모르는 상태에서는 절대 유추할 수 없다라는 강력한 매커니즘이다. 또한 하드웨어의 성능에 따라 Parameter와 Random seed의 범위가 달라지기 때문에 Potential이 높다고 평가된다. 따라 내부자나 관계자의 정보가 아닌 이상 즉 공격자는 Pre-Sharing 단계에 접근할 수 있는 권한이 없다면 기존 중간자 공격이나 재전송 공격을 예방할 수 있다는 점에서 높은 보안성을 보여준다.

7. 결 론

본 연구에서는 기존의 차량 키리스 엔트리 시스템에서 가장 취약점중 하나인 재전송 공격을 효과적으로 방지하기 위한 세션 키 암호화 기술을 제안한다. 이 기술은 Diffie-Hellman 프로토콜 참고하여 설계되었지만 가장 큰 차이는 양방향 공개키 교환 방식이 아닌 단방향 통신 방법으로 중간자 공격를 막을 수 있다. 또한 HSM17)와 같은 Secure sroage에 필요한 파라메터들을 저장하기에 Side channel attack과 같은 물리적인 공격도 막을 수 있다. 또한 Count와 Hash logic를 추가하여 재전송 공격을 방어 할 수 있고, 통신 횟수나 추가적인 통신 로직이 없기에 기존 차량 키리스 엔트리 시스템과 호환이 되며 기존 차량들의 보안을 강화할 수 있다. 만약 높은 사양의 임베디드 사양이 받쳐준다면 차량의 키리스 엔트리 시스템의 사용자들은 더 높은 수준의 안전성과 신뢰성을 기대할 수 있게 된다.

향후 연구에서는 본 연구에서 제안하는 보안 메커니즘의 성능 측정과 보안성을 다양한 환경에서 검증과 구현하는 연구가 필요하다.

Acknowledgments

본 연구는 대한민국 정부(교육부)의 재원으로 한국연구재단의 4단계 BK21사업(5199990814084)의 지원을 받았음.

References

-

T. Glocker, T. Mantere, and M. Elmusrati, “A Protocol for a Secure Remote Keyless Entry System Applicable in Vehicles Using Symmetric-Key Cryptography,” 8th International Conference on Information and Communication Systems(ICICS), Irbid, Jordan, pp.310-315, 2017.

[https://doi.org/10.1109/IACS.2017.7921990]

-

L. Liu, E. Jules, A. E. Youssouf, and Y. G. Armand, “Identification Technology Research on AES for Automobile Keyless System,” International Conference on Computational Intelligence and Software Engineering, Wuhan, China, pp.1-4, 2010.

[https://doi.org/10.1109/CISE.2010.5676901]

-

R. P. Parameswarath and B. Sikdar, “An Authentication Mechanism for Remote Keyless Entry Systems in Cars to Prevent Replay and RollJam Attacks,” IEEE Intelligent Vehicles Symposium (IV), Aachen, Germany, pp.1725-1730, 2022.

[https://doi.org/10.1109/IV51971.2022.9827256]

-

I. A. R. Djinko, T. Kacem and A. Girma, “Blockchain-Based Approach to Thwart Replay Attacks Targeting Remote Keyless Entry Systems,” International Conference on Engineering and Emerging Technologies(ICEET), Kuala Lumpur, Malaysia, pp.1-6, 2022.

[https://doi.org/10.1109/ICEET56468.2022.10007335]

- K. Joo, W. Choi and D. H. Lee, “Automotive Smart Key System Security Study Trends,” Review of KIISC, Vol.33, No.4, pp.13-22, 2023.

-

M. S. Selvakumar, R. Purushothkumar, A. Ramakrishnan and G. Raja, “Effective Cryptography Mechanism for Enhancing Security in Smart Key System,” Tenth International Conference on Advanced Computing(ICoAC), Chennai, India, pp.190-195, 2018.

[https://doi.org/10.1109/ICoAC44903.2018.8939095]

-

T. Bécsi, S. Aradi and P. Gáspár, “Security Issues and Vulnerabilities in Connected Car Systems,” International Conference on Models and Technologies for Intelligent Transportation Systems (MT-ITS), Budapest, Hungary, pp.477-482, 2015.

[https://doi.org/10.1109/MTITS.2015.7223297]

-

J. Patel, M. L. Das and S. Nandi, “On the Security of Remote Key Less Entry for Vehicles,” IEEE International Conference on Advanced Networks and Telecommunications Systems(ANTS), Indore, India, pp.1-6, 2018.

[https://doi.org/10.1109/ANTS.2018.8710105]

-

T. Yang, L. Kong, W. Xin, J. Hu and Z. Chen, “Resisting Relay Attacks on Vehicular Passive Keyless Entry and Start Systems,” 9th International Conference on Fuzzy Systems and Knowledge Discovery, Chongqing, China, pp.2232-2236, 2012.

[https://doi.org/10.1109/FSKD.2012.6234155]

-

K. Greene, D. Rodgers, H. Dykhuizen, Q. Niyaz, K. Al Shamaileh and V. Devabhaktuni, “A Defense Mechanism Against Replay Attack in Remote Keyless Entry Systems Using Timestamping and XOR Logic,” IEEE Consumer Electronics Magazine, Vol.10, No.1, pp.101-108, 2021.

[https://doi.org/10.1109/MCE.2020.3012425]

-

L. Csikor, H. W. Lim, J. W. Wong, S. Ramesh, R. P. Parameswarath and M. C. Chan, “Rollback: A New Time-Agnostic Replay Attack Against the Automotive Remote Keyless Entry Systems,” ACM Transactions on Cyber-Physical Systems, Vol.8, No.1, pp.1-25, 2024.

[https://doi.org/10.1145/3627827]

-

H. J. Kim and I. Y. Lee, “A Study on Secure and Improved Single Sign-On Authentication System against Replay Attack,” Journal of the Korea Institute of Information Security &Cryptology, Vol.24, No.5, pp.769-780, 2014.

[https://doi.org/10.13089/JKIISC.2014.24.5.769]

-

A. Ghanem and R. AlTawy, “Garage Door Openers: A Rolling Code Protocol Case Study,” 19th Annual International Conference on Privacy, Security &Trust(PST), IEEE Computer Society, pp.1-6, 2022.

[https://doi.org/10.1109/PST55820.2022.9851991]

- I. Oh, P. Ganbold, D. Baasantogtokh and K. Yim, “Car IVI System Firmware Security Feature Analysis and Bypass,” Transactions of the KSAE, pp.1912-1915, 2022.

- J. S. Park, “Dynamic Key Exchange Protocol Based on Deepihelman Algorithm in Internet of Things (IoT) Environment,” Graduate School of Engineering, Hanyang University, Seoul, 2020.

-

R. El-Makhour, M. Huard and E. Lardjane, “Modeling and Integration of Automotive Radiofrequency Antennas for Vehicle Access Systems,” 6th European Conference on Antennas and Propagation(EUCAP), pp.2324-2328, 2012.

[https://doi.org/10.1109/EuCAP.2012.6206453]

- J. Kim, S. Cho and S. Lee, “An Implementation of the Vehicle Communication Software using HSM Module,” Transactions of KSAE, pp.527-527, 2020.

-

S. Rizvi, J. Imler, L. Ritchey and M. Tokar, “Securing PKES Against Relay Attacks using Coordinate Tracing and Multi-Factor Authentication,” 53rd Annual Conference on Information Sciences and Systems(CISS), pp.1-6, 2019.

[https://doi.org/10.1109/CISS.2019.8692790]

-

C. Zhang, J. Ge, F. Gong and Y. Ji, “Improving Physical-Layer Security for Wireless Communication Systems Using Duality-Aware Two-Way Relay Cooperation,” IEEE Systems Journal, Vol.13, No.2, pp.1241-1249, 2020.

[https://doi.org/10.1109/JSYST.2018.2864778]

-

S. Woo, H. J. Jo and D. H. Lee, “A Practical Wireless Attack on the Connected Car and Security Protocol for In-Vehicle CAN,” IEEE Transactions on Intelligent Transportation Systems, Vol.16, No.2, pp.993-1006, 2014.

[https://doi.org/10.1109/TITS.2014.2351612]

-

A. I. Alrabady and S. M. Mahmud, “Analysis of Attacks Against the Security of Keyless-Entry Systems for Vehicles and Suggestions for Improved Designs,” IEEE Transactions on Vehicular Technology, Vol.54, No.1, pp.41-50, 2005.

[https://doi.org/10.1109/TVT.2004.838829]

- B. Davis and R. DeLong, “Combined Remote Key Control and Immobilization System for Vehicle Security,” Power Electronics in Transportation, pp.125-132, 2005.

- B. Kang, S. Cho, Y. Shin and S. Jeon, “Security Mechanism for Replay Attack Prevention in Vehicle Keyless Entry Systems,” KSAE Fall Conference Proceedings, pp.823-831, 2023.

![[Code 1] [Code 1]](/xml/41349/KSAE_2024_v32n7_609_f008.jpg)